WordPressは簡単にブログやホームページが作成できるので、世界的にとても人気です。

人気であるが故に、悪意ある第三者に狙われやすく、乗っ取り被害も珍しくありません。

乗っ取り被害を防ぐためにも、セキュリティ対策プラグインの導入がおすすめです。

今回は無料で使用できるプラグイン「All In One WP Security & Firewall」の、初心者でも簡単にできる設定個所をご紹介します。

「All In One WP Security & Firewall」インストール

さくらのレンタルサーバーを使用している人は、WordPressインストール直後の時点で、セキュリティ対策プラグイン「All In One WP Security & Firewall」がインストールされています。

プラグインの一覧から「有効化」してください。

プラグイン一覧に表示されていない方は、プラグインの新規追加から検索してインストール&有効化してください。

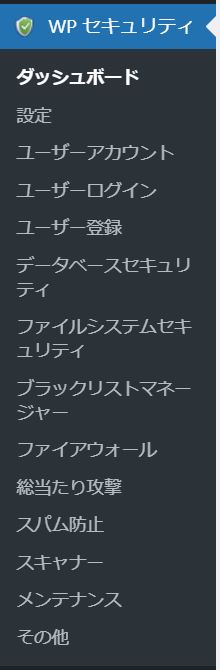

有効化すると、WordPress管理画面に「WPセキュリティ」というメニューが増えます。

総当たり攻撃を防ぐ「ログイン制限」設定

WordPressはインストール直後の状態では、ログインに回数制限がありませんし、履歴も残りません。

乗っ取り被害で多いのが「総当たり攻撃」です。

悪意ある第三者のプログラムで、何千・何万通りものパスワードを総当たりで試されて突破されます。

それを防ぐために、ログイン回数に制限を設定します。

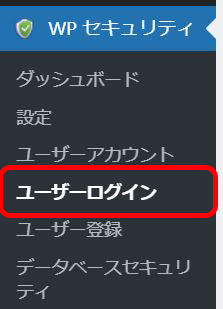

WordPress管理画面メニュー「WPセキュリティ -> ユーザーログイン」選択

最初に表示されるタブ「ログイン制限」の最初の項目「ログインロックダウン機能を有効化」をチェックONして有効化します。

忘れずに「設定を保存」ボタンクリック

デフォルトの設定内容は「5分間で3回ログインに失敗したら60分間ロックアウト」です。

60分過ぎれば再度ログインを試すことができますが、機械的に何千・何万通りのパスワードを試すことはできなくなります。

必要な方は「メールで通知」もチェックONにしてください。

不正ログインを試されてロックアウトされるとメールが届くので、定期的に気が引き締まります(笑)

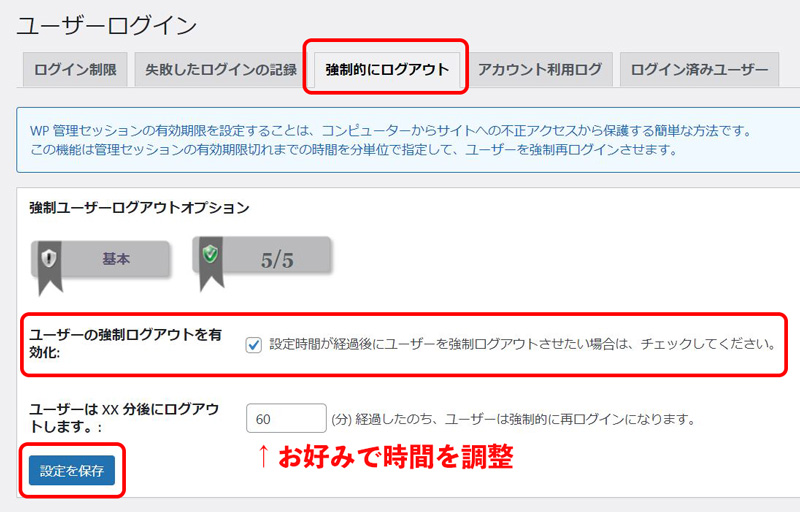

不正ログインをログアウトさせる「強制的にログアウト」設定

既に不正ログインをされてしまった場合、気付いたタイミングでまずはパスワードを変更しますよね。

けれど、悪意ある第三者のパソコンがログイン状態のままになっていたら、折角パスワードを変更しても引き続き攻撃を受けてしまいます。

それを防止するために、一定期間毎に強制ログアウトする機能を設定します。

上記と同じく、WordPress管理画面メニュー「WPセキュリティ -> ユーザーログイン」選択

タブ「強制的にログアウト」選択

「ユーザーの強制ログアウトを有効化」をチェックONして有効化します。

「設定を保存」ボタンクリック

デフォルトの設定では「一度ログインしても60分後に強制ログアウト」になります。

ブログの編集等で長時間管理画面を開いて作業する方は、時間を編集してください。「600分(10時間)」に設定すれば、1日1回程度のログインになります。

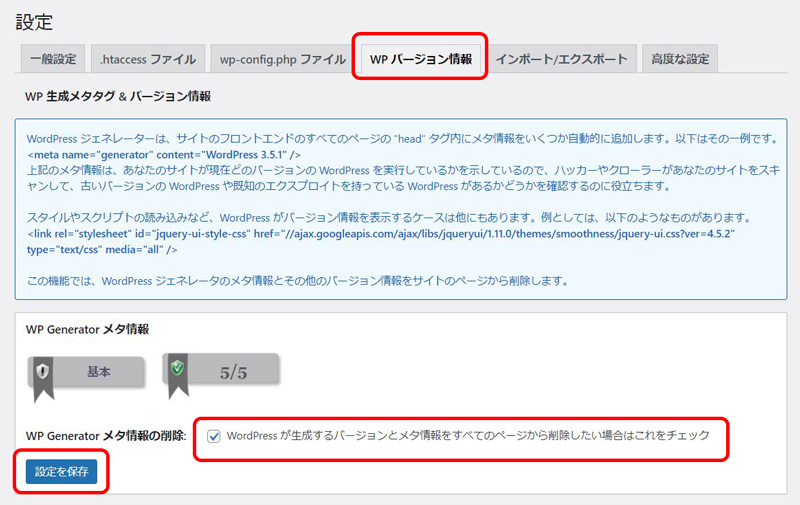

脆弱性の情報を隠す「WPバージョン情報」設定

WordPressの場合、不正ログインだけではなく「WordPressの脆弱性を狙った攻撃」を受けることもあります。

デフォルトではWordPressのバージョンが外部から確認できる状態になっているので、WordPressバージョンを表示しないように設定します。

WordPress管理画面メニュー「WPセキュリティ -> 設定」選択

タブ「WPバージョン情報」選択

「WP Generator メタ情報の削除」をチェックONして有効化します。

「設定を保存」ボタンクリック

可能ならチャレンジ!セキュリティ強化の設定

上記3つの設定は、有効化するだけなので、誰でも設定可能かと思います。

ここからは、可能であればチャレンジしてほしいセキュリティ強化の設定になります。

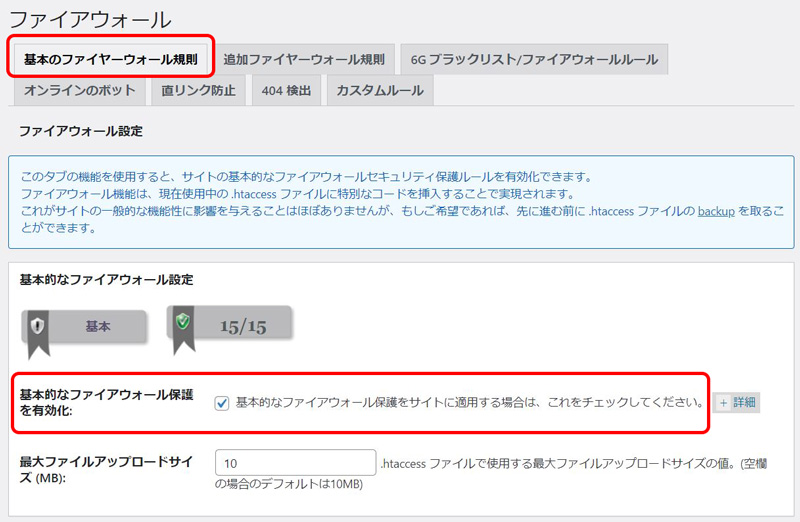

「基本のファイヤーウォール規則」設定

プラグインでファイヤーウォール(不正なネットワーク通信を判断して遮断する)設定をすることができます。

通信を機械的に判断するので、サーバーや他のプラグインによっては、正常な機能が動作しなくなる可能性があります。

WordPress管理画面メニュー「WPセキュリティ -> ファイアウォール」選択

最初のタブ「基本のファイヤーウォール規則」選択

「基本的なファイアウォール保護を有効化」をチェックONして有効化します。

画面一番下の「基本ファイアウォール設定を保存」ボタンクリック

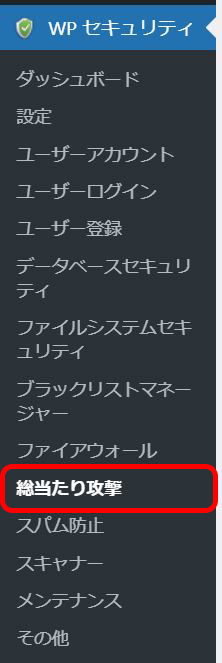

「ログインページの名称を変更」設定

WordPressが悪意ある第三者に狙われやすい理由の一つに「ログインURLが分かりやすい」ことがあります。

デフォルトだと「自分のURL/wp-login.php」または「自分のURL/wp-admin」でログイン画面を開くことができます。

つまり、ログインURLをデフォルトから変更してしまえば、不正ログインを試される心配を大幅に減らすことができるのです。

ただし、ログイン画面のURLを変更した場合は、そのURLを自分でしっかりと覚えておく必要があります。

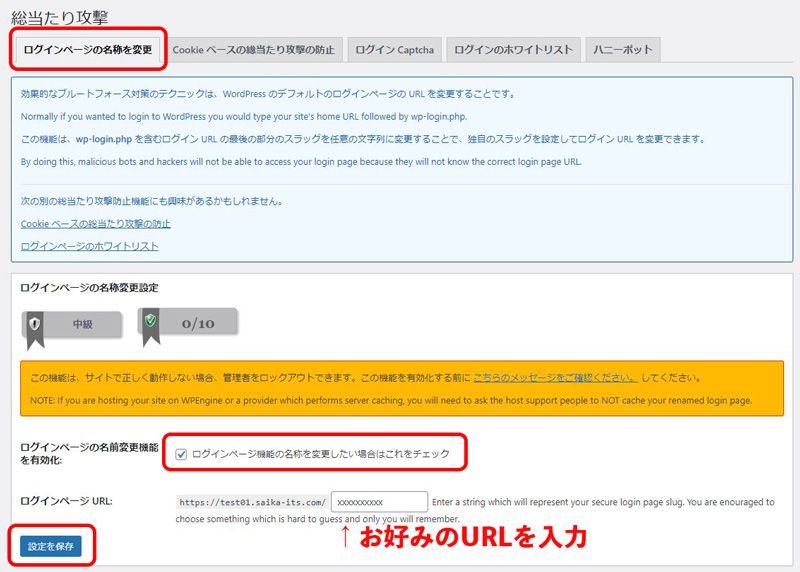

WordPress管理画面メニュー「WPセキュリティ -> 総当たり攻撃」選択

最初のタブ「ログインページの名称を変更」選択

「ログインページの名前変更機能を有効化」をチェックONして有効化します。

ログインページURLを入力して自分の好きなURLに設定します。

「設定を保存」ボタンクリック

補足:パスワードは推測されにくい物を設定しよう

プラグインでセキュリティ対策をしても、そもそも「ユーザー名」「パスワード」が悪意ある第三者が推測しやすいものになっていると、意味がありません。

パスワードは推測されにくい物を設定しましょう。

ユーザー名の漏洩防止についてはこちらでご紹介しています。

安易なパスワードは絶対NG

知っている方も多いかと思いますが、世の中には「誰でも思いつく安易なパスワード」が存在します。

ソリトンシステムズから「日本人のパスワードランキング2020」が発表されました。2020年に発見された232の情報漏えい事件から分析した、パスワードのランキングです。それによると、日本人が2020年に一番多く使っていたパスワードは「123456」、2位は「password」、3位は「asdfghjk」でした。

引用元:2020年、日本で「漏えいしたパスワード」ランキングに驚いた! 推測されやすい要注意パスワードは…(All About) – Yahoo!ニュース

このようなパスワードは絶対NGです。

ログイン回数に制限を設定していたとしても、「123456」「password」のような安易なパスワードの場合、一発でログイン突破されてしまう危険があります。

すぐにパスワードを変更しましょう。

パスワードの使い回しに注意!リスト型攻撃とは

「他のサービスと同じパスワードを使いまわしている」のが問題になることも、ご存知の方は多いと思います。

同じパスワードを使いまわしている場合「リスト型攻撃」でパスワードを突破されてしまうことがあります。

パスワードリスト攻撃(リスト型攻撃/アカウントリスト攻撃)とは、悪意を持つ第三者が、何らかの手法によりあらかじめ入手してリスト化したID・パスワードを利用してWebサイトにアクセスを試み、結果として利用者のアカウントで不正にログインされてしまう攻撃です。

引用元:クラウド型WAFサービス Scutum

つまり、どこかのサービスで漏洩した「ユーザーID」「パスワード」をリスト化して、他のサービスでもログインできるか試していく手法です。

何種類ものパスワードを覚えるのは大変です。

けれど、WordPressは乗っ取られた場合、サーバー内に悪意あるコードを仕込まれて【自分が加害者になる】こともあります。

乗っ取られた場合のリスクがとても高いので、他のサービス等で使用しているパスワードとは違うものを設定しましょう。

まとめ:乗っ取り被害は誰にでも起こり得る!知名度に係わらず対策が必要

WordPressはPHP等のプログラムが動かせるサーバーを使用しているので

ブログやホームページの知名度に関係なく狙われます。

万が一乗っ取られた場合には、サーバー内に悪意あるコードを仕込まれて【自分が加害者になる】こともあります。

- 自分のサイトがフィッシングサイトへリダイレクトで飛ばされる。

- 迷惑メールの送信元にされる。

- ウイルスを仕込まれ、サイト閲覧者に悪意あるファイルがダウンロードされる。

WordPress乗っ取り被害を防ぐためにも、WordPressのセキュリティ対策はしっかり行っておきましょう。